Capacitación en Chile en una completa formación destinada a personas que trabajen como administradores de sistemas o en el departamento de seguridad en empresas

Especialista en cíber seguridad forense dictará conferencia en Chile

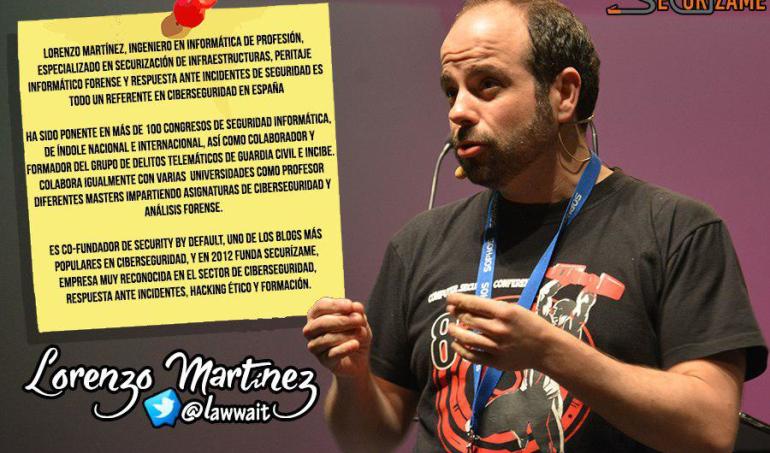

Lorenzo Martínez es Ingeniero en Informática de profesión, y todo un referente en ciberseguridad en España. Ha sido ponente en más de 100 congresos de seguridad informática, de índole nacional e internacional. Colaborador con varias universidades como profesor de diferentes masters, impartiendo asignaturas de ciberseguridad y análisis forense, además de dirigir su propia compañía, Securízame.

Tanto él como su equipo técnico, están especializados en seguridad de sistemas y redes de comunicaciones y donde además de cursos de capacitación, tanto online como presenciales, para quienes buscan especializarse en securización de infraestructuras, peritaje informático forense, hacking o respuesta ante incidentes de seguridad.

Lorenzo ¿Cómo comenzó el interés por convertirte en un perito informático forense?

El saber “cómo funcionan las cosas por dentro” es algo que llevo dentro desde niño. Siempre he desarmado todo aquello que caía en mis manos, con la idea de entender cómo es que funcionan y poder mejorarlas. Para mí, la seguridad informática tiene tres grandes ramas: hacking (es decir, romper sistemas/webs/binarios), securización (de infraestructuras, sistemas operativos, aplicaciones, usuarios, etc,…) y análisis forense (tras un incidente de seguridad poder identificar la secuencia de hechos sucedida, recuperar información o poder probar que alguien hizo algo), he “metido la cuchara” en todas ellas. Quizá mi interés por dedicarme también profesionalmente a ello fue porque el forense te permite profundizar mucho en tener conocimientos sobre los sistemas operativos de los equipos y dispositivos en los que corren las aplicaciones y servicios. Eso unido a que el desentrañar sucesos cual Hercules Poirot (el detective de Agatha Christie) siempre me ha parecido fascinante, logra una combinación muy interesante.

Sabemos que van de la mano, pero ¿Que consideras que es más importante para un perito forense? ¿La teoría o la práctica?

En mi opinión, el análisis forense tiene parte de metodología y parte de arte. Los sistemas dejan restos de información útil para investigación. Hay que saber dónde queda ésta y cómo extraerla para que pueda ser aportada como evidencia en un proceso judicial. Por supuesto la parte teórica es muy importante, puesto que si no sabes cómo se genera y dónde se almacena la información, no puedes pretender meterte prácticamente a ello. Sin embargo, considero que para ser un buen profesional en algo, hay que llegar a vivirlo y comer gracias a ello.

Actualmente está “de moda” que la gente quiera convertirse en hackers ¿Por qué crees que ha aumentado la curiosidad de la gente por este tema?

La gente quiere convertirse en hacker, según la errónea definición que da Hollywood y los periodistas de ello. A la gente le emociona ser Elliot de Mr. Robot, romper cosas, infiltrarse en sistemas y poner la bandera en ellos. Sin embargo, me encuentro con gente que viene de otros sectores, que no han tocado una consola UNIX en la vida, que no saben entender código escrito en C, que no ha programado un script nunca, que no conocen las bases del protocolo HTTP, pero eso sí,… quieren convertirse en “Hackers” (de cine). Y cuando luego les toca enfrentarse a todo lo anterior dicen,… uy espera, que quizá me haga falta sentarme a leer, estudiar y practicar de a poco primero, antes de ser el new-Mitnick

¿Qué consejos les das a las personas que quieren especializarse en temas de ciberseguridad?

Que lean, que estudien, que practiquen la administración de sistemas, que monten un laboratorio usando máquinas vituales sobre las que trastear. Hoy en día hacer eso es mucho más fácil que lo que teníamos anteriormente, de forma que había que tener más de una máquina sobre la que “jugar”, o compartirla con otros compañeros de práctica.

¿Cualquier persona puede convertirse en un hacker?

Cualquier persona puede aprender sobre ciberseguridad. Cualquier persona que le dedique suficiente tiempo y voluntad a un tema, podrá llegar a hacer grandes logros en él. Es cuestión de tiempo, muchas ganas, rigor y no desfallecer cuando las cosas no salgan a la primera.

Lorenzo ¿Cómo comenzó el interés por convertirte en un perito informático forense?

El saber “cómo funcionan las cosas por dentro” es algo que llevo dentro desde niño. Siempre he desarmado todo aquello que caía en mis manos, con la idea de entender cómo es que funcionan y poder mejorarlas. Para mí, la seguridad informática tiene tres grandes ramas: hacking (es decir, romper sistemas/webs/binarios), securización (de infraestructuras, sistemas operativos, aplicaciones, usuarios, etc,…) y análisis forense (tras un incidente de seguridad poder identificar la secuencia de hechos sucedida, recuperar información o poder probar que alguien hizo algo), he “metido la cuchara” en todas ellas. Quizá mi interés por dedicarme también profesionalmente a ello fue porque el forense te permite profundizar mucho en tener conocimientos sobre los sistemas operativos de los equipos y dispositivos en los que corren las aplicaciones y servicios. Eso unido a que el desentrañar sucesos cual Hercules Poirot (el detective de Agatha Christie) siempre me ha parecido fascinante, logra una combinación muy interesante.

Sabemos que van de la mano, pero ¿Que consideras que es más importante para un perito forense? ¿La teoría o la práctica?

En mi opinión, el análisis forense tiene parte de metodología y parte de arte. Los sistemas dejan restos de información útil para investigación. Hay que saber dónde queda ésta y cómo extraerla para que pueda ser aportada como evidencia en un proceso judicial. Por supuesto la parte teórica es muy importante, puesto que si no sabes cómo se genera y dónde se almacena la información, no puedes pretender meterte prácticamente a ello. Sin embargo, considero que para ser un buen profesional en algo, hay que llegar a vivirlo y comer gracias a ello.

Actualmente está “de moda” que la gente quiera convertirse en hackers ¿Por qué crees que ha aumentado la curiosidad de la gente por este tema?

La gente quiere convertirse en hacker, según la errónea definición que da Hollywood y los periodistas de ello. A la gente le emociona ser Elliot de Mr. Robot, romper cosas, infiltrarse en sistemas y poner la bandera en ellos. Sin embargo, me encuentro con gente que viene de otros sectores, que no han tocado una consola UNIX en la vida, que no saben entender código escrito en C, que no ha programado un script nunca, que no conocen las bases del protocolo HTTP, pero eso sí,… quieren convertirse en “Hackers” (de cine). Y cuando luego les toca enfrentarse a todo lo anterior dicen,… uy espera, que quizá me haga falta sentarme a leer, estudiar y practicar de a poco primero, antes de ser el new-Mitnick

¿Qué consejos les das a las personas que quieren especializarse en temas de ciberseguridad?

Que lean, que estudien, que practiquen la administración de sistemas, que monten un laboratorio usando máquinas vituales sobre las que trastear. Hoy en día hacer eso es mucho más fácil que lo que teníamos anteriormente, de forma que había que tener más de una máquina sobre la que “jugar”, o compartirla con otros compañeros de práctica.

¿Cualquier persona puede convertirse en un hacker?

Cualquier persona puede aprender sobre ciberseguridad. Cualquier persona que le dedique suficiente tiempo y voluntad a un tema, podrá llegar a hacer grandes logros en él. Es cuestión de tiempo, muchas ganas, rigor y no desfallecer cuando las cosas no salgan a la primera.

¿Qué habilidades y conocimientos consideras los más “esenciales” para convertirte en un perito informático bien preparado?

Como he mencionado antes, en el plano técnico, creo que son necesarios tanto conocimientos de administración de sistemas en profundidad, conocimientos de redes, saber cómo funciona tanto Windows como Linux, y dispositivos que ahora mismo están en todas partes: los basados en IOS y Android.

Sin embargo, aunque el cometido de un perito informático forense, sea la adquisición y tratamiento de evidencias digitales únicamente, mi recomendación es que además “se conozca” cómo funciona el sistema judicial del país en el que operes. Ya no tanto el conocimiento exacto de los artículos y su aplicación (esto es material de los servicios jurídicos a los que des el servicio) sino del mínimo conocimiento en el campo procesal: Cuándo se pueden aportar pruebas, cuándo no se pueden aportar, qué adquisiciones se pueden llevar a cabo y cuáles no (o al menos cómo hacerlo preservando los derechos del investigado), etc,...

¿Cuál ha sido el mayor reto al que te has enfrentado en el mundo del peritaje?

Si quiero ser honesto en mi respuesta, no te puedo contestar a esa pregunta ahora mismo puesto que el caso en concreto aún está en proceso, por lo que no puedo dar ningún detalle. Pero puedo decirte que casos en los que una misma evidencia ha estado alterada por más de un atacante, me han dado bastantes quebraderos de cabeza, al menos hasta identificar que así fue, puesto que cuesta identificar quién hizo qué.

¿Para qué le sirve a una organización contar con un perito informático forense?

En realidad, una organización o empresa, cuando necesitan los servicios de un perito informático forense para algo puntual, subcontrata ese especializado servicio y ya está. Sin embargo, las empresas están cada día expuestas a incidentes de seguridad, tanto internas como externas, y se han dado cuenta que merece la pena tener gente capacitada para actuar y reaccionar ante dichos incidentes. Esto implica disponer de la capacidad de identificación y priorización de los incidentes, así como de conocimientos de los sistemas operativos y aplicaciones utilizadas en la casa. En un incidente de seguridad, el mayor enemigo del analista forense es el tiempo, por lo que cuanto mejor se conozca la estructura de la compañía y de la interacción de sus elementos de red, mayor será la agilidad a la hora de delimitar el problema.

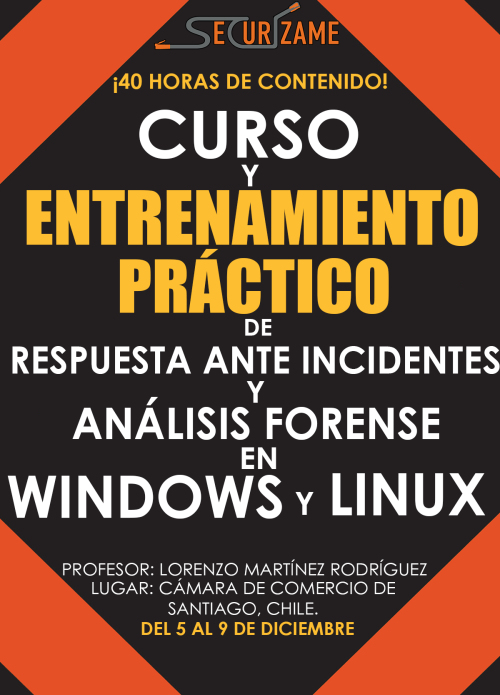

¿Qué podremos encontrarnos en el curso que darás en Diciembre aquí en Chile?

Precisamente la capacitación que voy a dar en Chile consistirá en una completa formación destinada a personas que trabajen como administradores de sistemas o en el departamento de seguridad en empresas, CERTs o CSIRTs. El objetivo del curso es capacitar y entrenar de manera práctica a los asistentes con vistas a que sean capaces de responder ante incidentes de seguridad. Es decir, lo que se conoce como DFIR (Digital Forensics Incident Response), de manera que se aprendan/repasen de una manera teórico/práctica las bases del análisis forense aplicado a la respuesta ante un incidente de seguridad, tanto en Windows como en Linux. Además, la capacitación incluye dos jornadas completas de un entrenamiento 100% práctico, del que no tengo referencias que haya otro igual. Se presenta al alumno un entorno empresarial dispuesto en una red típica, formada por 5 máquinas, en el que se indica el enunciado de un incidente de seguridad. A partir de ahí, 16 horas de pura investigación 100% hands-on, que se llevará a cabo de forma guiada, con tiempo para que sea el alumno quien adquiera y analice evidencias, mostrando los findings que permitan identificar qué ha sucedido en la red completa… Se trata de una experiencia que ya hemos llevado a cabo en España en dos ocasiones, con inmejorable satisfacción por parte de los alumnos.

¿En qué se diferencia este entrenamiento con otros cursos similares?

La respuesta a esta pregunta es muy sencilla de contestar: No tengo referencias de que existan cursos similares en el mercado, que incluyan algo tan completo y ajustado a la vida real como lo es este. En general, otros cursos que veo o van de la mano de alguna Universidad que hace que el “título” sea oficial, multiplicando por dos e incluso por tres el coste del nuestro, o directamente en las horas que dura el curso, el profesor quema tiempo con cosas básicas o con materia que introduce y teoriza, pero que no ayuda realmente al día a día. Lo que Securízame ofrece es pura realidad, es lo que vas a necesitar saber tanto sobre Windows como sobre Linux a la hora de dar respuesta a un incidente de seguridad, y la oportunidad de probar lo que has aprendido y lo que sabes en un entorno comprometido 100% real en el que hay uno o varios incidentes de seguridad. De hecho, cada alumno tendrá acceso a un entorno exclusivo para él, idéntico al de los demás, para que pueda hacer su trabajo de forma independiente, sin interaccionar sobre las mismas máquinas con la actividad de otros alumnos. No se trata de pruebas como las que se ven en retos forenses, en los que las cosas se intentan esconder cuanto más mejor, complicando la existencia del participante. En este caso, son evidencias con trazas que el alumno tendrá que recuperar, analizar e incluso enlazar con otras, en busca del vector (o vectores) iniciales.

https://cursos.securizame.com/ courses/curso-y-entrenamiento- presencial-dfir-en-windows-y- linux-chile/

“si estás interesado en el curso, inscríbete aquí! Y cualquier duda escribe a contacto@securizame.com